پورت سرور چیست؟ معرفی انواع پورت و کاربرد آنها در شبکه

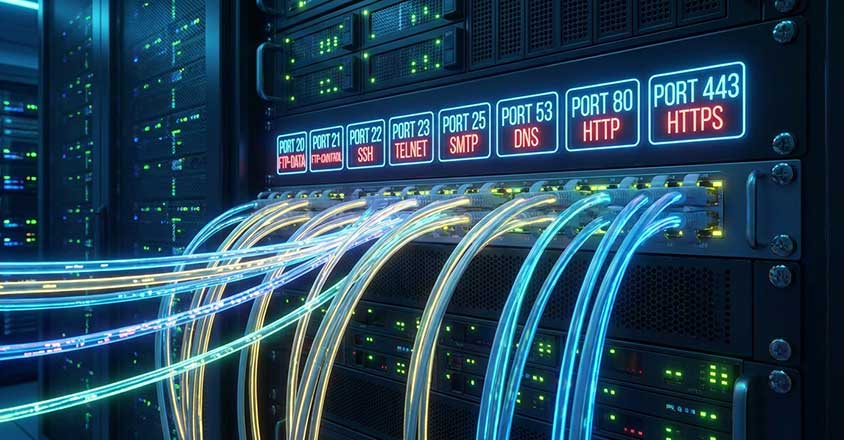

در دنیای دیجیتال امروز، شبکههای کامپیوتری به عنوان ستون فقرات ارتباطات و تبادل اطلاعات عمل میکنند. هر روز، میلیاردها دستگاه به یکدیگر متصل میشوند تا دادهها را ارسال و دریافت کنند. اما چگونه این دستگاهها میفهمند که دادههای ارسالی مربوط به کدام سرویس یا برنامه خاص هستند؟ پاسخ این سوال در مفهومی به نام پورت (Port) نهفته است. پورتهای سرور، مانند دروازههای ورودی و خروجی در یک شهر شلوغ، ترافیک دادهها را مدیریت میکنند و اطمینان میدهند که اطلاعات به مقصد صحیح خود برسند.

پورت سرور بخشی از پروتکلهای لایه انتقال (Transport Layer) در مدل OSI یا TCP/IP است. به عبارت ساده، آدرس IP مشخص میکند که یک دستگاه “کجا” قرار دارد، در حالی که پورت مشخص میکند “چه چیزی” (یعنی کدام سرویس) در حال ارتباط است. بدون پورتها، ارتباطات شبکهای دچار هرج و مرج میشد و سرورها نمیتوانستند چندین سرویس را به صورت همزمان و بدون تداخل ارائه دهند.

این مقاله جامع به بررسی عمیق پورتهای سرور میپردازد. ابتدا تعریف دقیق آن را ارائه خواهیم داد، سپس انواع پورتها را معرفی کرده و کاربردهای مختلف آنها در شبکههای مختلف را توضیح خواهیم داد.

پورت سرور چیست؟

پورت سرور یک شماره عددی ۱۶ بیتی (از ۰ تا ۶۵۵۳۵) است که به عنوان شناسهای برای سرویسهای در حال اجرا روی یک سرور عمل میکند. برای راحتی درک، تصور کنید که سرور مانند یک ساختمان بزرگ است؛ آدرس IP آن نشانی کلی ساختمان است و پورتها شماره اتاقهای مختلف آن هستند. هر اتاق (که معادل یک سرویس است) میتواند به طور همزمان فعال باشد، بدون اینکه با اتاقهای دیگر تداخل پیدا کند.

از نظر فنی، پورتها در لایه انتقال مدل TCP/IP (لایه ۴) قرار دارند و با پروتکلهای TCP (Transmission Control Protocol) یا UDP (User Datagram Protocol) کار میکنند. TCP برای ارتباطات قابل اعتماد (مانند وبگردی) و UDP برای ارتباطات سریع اما غیرقابل اعتماد (مانند استریم ویدیویی) استفاده میشود. وقتی یک کلاینت (مانند مرورگر شما) به سرور متصل میشود، بستههای داده (Packets) با ترکیب IP مبدأ، پورت مبدأ، IP مقصد و پورت مقصد ارسال میشوند. این ترکیب به عنوان “سوکت” (Socket) شناخته میشود.

تاریخچه پورتها به دهه ۱۹۷۰ بازمیگردد، زمانی که پروتکل TCP/IP توسط DARPA توسعه یافت. IANA (Internet Assigned Numbers Authority) مسئول تخصیص پورتهاست و آنها را به سه دسته تقسیم میکند: Well-Known Ports (۰-۱۰۲۳)، Registered Ports (۱۰۲۴-۴۹۱۵۱) و Dynamic/Private Ports (۴۹۱۵۲-۶۵۵۳۵). این دستهبندی برای جلوگیری از تداخل و استانداردسازی است.

در عمل، پورتهای سرور توسط سیستمعاملها (مانند لینوکس یا ویندوز) مدیریت میشوند. به عنوان مثال، در لینوکس، دستورات netstat یا ss میتوانند پورتهای باز را نمایش دهند. اهمیت پورتها در مقیاسهای بزرگ، مانند دیتاسنترهای ابری (AWS، Azure)، جایی که هزاران سرور به طور همزمان هزاران سرویس را مدیریت میکنند، بیشتر مشهود است. بدون پورتها، مقیاسپذیری شبکه عملاً غیرممکن میشد.

انواع پورت سرور بر اساس شماره و پروتکل

پورتها بر اساس شمارهشان دستهبندی میشوند، اما نوع پروتکل (TCP یا UDP) نیز نقش کلیدی در دستهبندی آن ها دارد. در ادامه، هر دسته را بررسی میکنیم.

1.پورت های شناخته شده (Well Known Ports 0-1023)

این پورتها برای سرویسهای استاندارد و جهانی رزرو شدهاند و معمولاً نیاز به دسترسی root (در لینوکس) برای استفاده دارند. IANA آنها را به سرویسهای خاص اختصاص داده است.

این پورتها به عنوان “well-known” شناخته میشوند، زیرا کلاینتها آنها را به طور پیشفرض میشناسند و نیازی به تنظیمات اضافی ندارند. در ادامه به بررسی این پورت ها میپردازیم.

پورتهای ۲۰ و ۲۱ (پورت FTP – پروتکل انتقال فایل)

این پورتها معمولا برای انتقال فایلها استفاده میشوند. پورت ۲۱ برای ارسال دستورات کنترل و پورت ۲۰ برای انتقال دادهها (در حالت فعال) به کار میرود. در شبکههای سازمانی، FTP برای پشتیبانگیری از فایلها استفاده میشود، اما چون اطلاعات در این پروتکل رمزنگاری نمیشوند، امروزه بیشتر با SFTP جایگزین شده است.

پورت ۲۲ (SSH – Secure Shell)

این پورت برای دسترسی امن به سرور از راه دور استفاده میشود. SSH رمزنگاری end-to-end فراهم میکند و در محیطهای DevOps برای مدیریت سرورها ضروری است. به عنوان مثال، ابزارهایی مثل Ansible از SSH برای اتوماسیون فرآیندها استفاده میکنند.

پورت ۲۳ (Telnet)

این پورت نسخه قدیمی و ناامن SSH برای دسترسی از راه دور است. امروزه به دلیل عدم رمزنگاری، این پروتکل منسوخ شده و تنها در شبکههای داخلی امن مورد استفاده قرار میگیرد.

پورت ۲۵، ۴۶۵، ۵۸۷ (SMTP – Simple Mail Transfer Protocol)

این پورتها برای ارسال ایمیل استفاده میشوند. پورت ۲۵ استاندارد است، اما پورتهای ۴۶۵ و ۵۸۷ برای ارسال ایمیل به صورت امن (با استفاده از SSL/TLS) به کار میروند. در شبکههای ابری، سرویسهایی مثل Gmail از این پورتها برای ارسال ایمیلها استفاده میکنند.

پورت ۵۳ (DNS – Domain Name System)

این پورت برای تبدیل نام دامنه به آدرس IP استفاده میشود. در این پورت هم پروتکل TCP و هم UDP پشتیبانی میشوند؛ UDP برای درخواستهای سریع و TCP برای انتقال فایلهای zone به کار میرود.

پورت ۸۰ (HTTP – HyperText Transfer Protocol)

این پورت برای وبسرویسهای غیررمزنگاریشده استفاده میشود. تقریباً تمام وبسایتها از این پورت برای شروع ارتباط استفاده میکنند، اما بیشتر آنها به پورت HTTPS منتقل شدهاند تا ارتباط امنتر باشد.

پورت ۴۴۳ (HTTPS)

نسخه امن HTTP است که از رمزنگاری TLS/SSL استفاده میکند. در شبکههای مدرن، بیش از ۹۰% ترافیک وب از این پورت عبور میکند.

پورت ۳۳۸۹ (RDP – Remote Desktop Protocol)

این پورت برای دسترسی از راه دور به دسکتاپهای ویندوزی استفاده میشود.

2.پورت های ثبت شده (Registered Ports 1024-49151)

این پورتها برای برنامههای خاص یا سازمانها رزرو شدهاند و توسط IANA ثبت میشوند، اما برای استفاده از آنها نیازی به دسترسی روت (root) نیست. مثالها:

- پورت ۳۳۰۶ (MySQL): برای پایگاه داده MySQL. در وباپلیکیشنها، مانند وردپرس، سرور وب (Apache) از این پورت برای اتصال به دیتابیس استفاده میکند.

- پورت ۵۴۳۲ (PostgreSQL): مشابه MySQL، برای دیتابیسهای پیشرفتهتر.

- پورت ۲۵۶۷ (Deluge): کلاینت تورنت برای دانلود فایلهای P2P.

- پورت ۱۷۰۱ (L2TP): برای VPNهای لایه ۲، اغلب با IPSec ترکیب میشود.

این پورتها انعطافپذیرتر هستند و در محیطهای سفارشی، مانند سرورهای بازی (مانند Minecraft روی پورت ۲۵۵۶۵) استفاده میشوند.

3.پورت های پویا (Dynamic/Private Ports 49152-65535)

این پورتها به طور موقت و توسط سیستمعامل اختصاص داده میشوند و معمولاً برای ارتباطات کلاینتها (کاربران) استفاده میشوند. به عنوان مثال، زمانی که مرورگر به پورت ۸۰ متصل میشود، سیستم یک پورت موقتی (مثل ۵۰۰۰۰) را برای پاسخ به اتصال انتخاب میکند. در فناوری NAT (Network Address Translation)، روترها از این پورتها برای تمایز و شناسایی اتصالات مختلف استفاده میکنند.

تفاوت پروتکل TCP و UDP در پورتها

پورتها میتوانند از نوع TCP یا UDP باشند:

پورتهای TCP: این نوع پورتها به صورت اتصالگرا عمل میکنند و از یک فرایند سهمرحلهای (SYN، SYN-ACK، ACK) برای برقراری ارتباط استفاده میکنند. این پروتکل برای برنامههایی که ترتیب و تأیید دریافت بستهها برایشان اهمیت دارد، مانند HTTP یا FTP، کاربرد دارد. مزیت TCP این است که بسیار قابل اعتماد است، اما معایب آن شامل تأخیر بیشتر در ارتباط میشود.

پورتهای UDP: این نوع پورتها بدون نیاز به برقراری اتصال عمل کرده و سریع هستند، اما تحویل بستهها را تضمین نمیکنند. به عنوان مثال، پورت ۱۲۳ برای پروتکل همگامسازی زمان (NTP) یا پورت ۵۳ برای درخواستهای DNS استفاده میشود. در بازیهای آنلاین مانند Fortnite که از پورتهای UDP بین ۷۰۰۰ تا ۹۰۰۰ استفاده میکنند، این نوع پورتها به دلیل تأخیر کم ترجیح داده میشوند.

در جدول زیر، مقایسهای مختصر ارائه شده:

| نوع پروتکل | ویژگیها | مثال پورتها | کاربرد |

|---|---|---|---|

| TCP | اتصالگرا، قابل اعتماد، تأخیر بالا | ۸۰ (HTTP), ۲۲ (SSH) | وب، ایمیل، انتقال فایل |

| UDP | بدون اتصال، سریع، غیرقابل اعتماد | ۵۳ (DNS), ۱۲۳ (NTP) | استریم، VoIP، بازی |

کاربرد پورت ها در شبکه

پورتها در لایههای مختلف شبکه نقشهای متنوعی دارند:

۱. استفاده از پورت در وب و اپلیکیشنها

وبسرورها (مثل Nginx یا Apache) روی پورتهای ۸۰ و ۴۴۳ گوش میدهند. وقتی کاربر به سایت example.com متصل میشود، DNS به طور پیشفرض پورت ۸۰ را در نظر میگیرد. در میکروسرویسها (مثل Kubernetes)، هر پاد (Pod) پورتهای خاص خود را دارد و Ingress Controller ترافیک را به درستی هدایت میکند.

۲. کاربرد پورت در امنیت و فایروال

فایروالها (مثل iptables در لینوکس یا Windows Firewall) پورتها را کنترل و مدیریت میکنند. به عنوان مثال، باز کردن پورت ۲۲ برای SSH باید با محدودیت IP همراه باشد تا از حملات brute-force جلوگیری شود. ابزار Nmap برای اسکن پورتهای باز استفاده میشود: nmap -p 1-65535 example.com.

۳. به کارگیری پورت در VPN و تونلینگ

پورتهای VPN مانند ۱۱۹۴ (OpenVPN) یا ۱۷۰۱ (L2TP) برای رمزنگاری ترافیک استفاده میشوند. در شبکههای دورکار، VPN پورتهای داخلی را از طریق تونل به بیرون متصل میکند.

۴. پورتها در IoT و شبکههای هوشمند

در دستگاههای IoT، پورت ۱۸۸۳ (MQTT) برای ارسال پیامهای سبک استفاده میشود. به عنوان مثال، سنسورهای خانه هوشمند دادهها را از طریق پورت UDP ۵۶۸۳ (CoAP) ارسال میکنند.

۵. کاربرد پورت در ابر و مجازیسازی

در AWS، گروههای امنیتی (Security Groups) پورتها را مدیریت میکنند. به عنوان مثال، یک EC2 instance برای ارائه وبسرویس، پورت ۸۰ را باز میکند. در Docker، پورتها به کانتینرها متصل میشوند: -p 8080:80.

چالشها و امنیت پورتها

پورتهای باز میتوانند به عنوان درهای ورودی برای هکرها عمل کنند. حملاتی مانند Port Scanning (با استفاده از Nmap) یا Port Knocking (برای باز کردن پورتها با یک دنباله خاص) رایج هستند. راهحلهای مقابله با این تهدیدات عبارتند از:

- بستن پورتهای غیرضروری: استفاده از اصل “کمترین دسترسی” (Least Privilege).

- استفاده از SSL/TLS: برای رمزنگاری و افزایش امنیت.

- IDS/IPS: سیستمهای تشخیص نفوذ و پیشگیری که ترافیک مشکوک بر روی پورتها را نظارت میکنند.

در سال ۲۰۲۵، با گسترش معماری Zero-Trust، استفاده از پورتها به طور مستقیم کمتر میشود و بیشتر از API Gatewayها برای مدیریت ترافیک و امنیت استفاده میشود.

ابزارها و مدیریت پورتها

برخی از ابزارهای رایج که به مدیریت سرور و پورتها کمک میکنند :

- netstat/ss: نمایش پورتهای باز و وضعیت اتصالها.

- nmap: برای اسکن پورتها و شناسایی پورتهای باز.

- Wireshark: برای تحلیل ترافیک دادهها بر روی پورتهای خاص.

در لینوکس: برای باز کردن پورت، از دستور زیر استفاده میشود:

ufw allow 22 (برای باز کردن پورت ۲۲).

نتیجهگیری

پورتهای سرور بخشهای حیاتی در اکوسیستم شبکه هستند که ارتباطات را سازماندهی میکنند. از پورتهای شناخته شده (well-known ports) برای استانداردسازی تا پورتهای پویا (dynamic ports) برای انعطافپذیری، هر نوع پورت نقش خاص خود را دارد. با درک کاربردهای مختلف پورتها – از وب تا امنیت – مدیران شبکه میتوانند سیستمهایی کارآمد و ایمن بسازند. در آینده، با پیشرفت تکنولوژیهایی مانند ۵G و محاسبات لبه (edge computing)، پورتها تکامل خواهند یافت، اما اصول پایهایشان همچنان ثابت باقی میماند.